Kraken: 无文件APT攻击滥用Windows错误报告服务

发布时间:2025-11-04 23:36:56 来源:技术快报 作者:应用开发

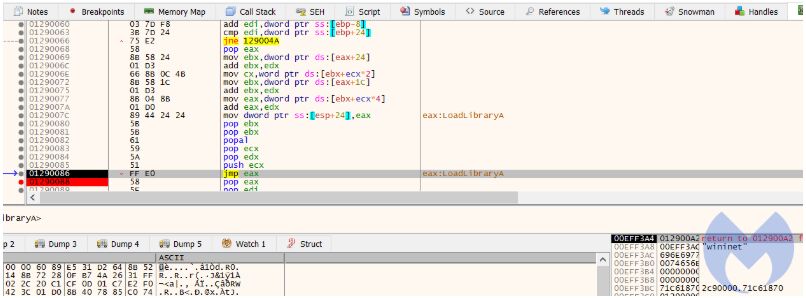

图 15: 解析Imports和创建新线程

Final Shell code

Final shellcode是无文误报务一个指令集合,用来对硬编码的攻击告服域名进行HTTP 请求来下载恶意payload 并注入到进程中。

首先,滥用调用LoadLibraryA 来加载Wininet API:

图 16: 加载Wininet

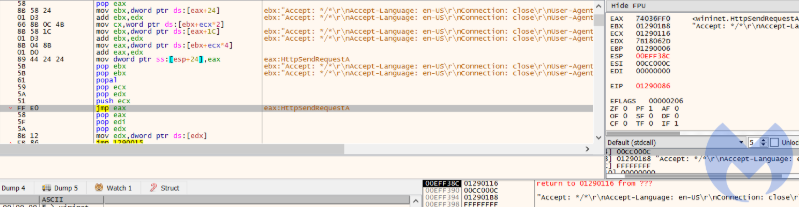

然后,无文误报务构建发起HTTP 请求所必须的攻击告服函数调用集,包括InternetOpenA、滥用InternetConnectA、无文误报务InternetOpenRequestA 和 InternetSetOptionsExA:

图 17: HttpOpenRequestA

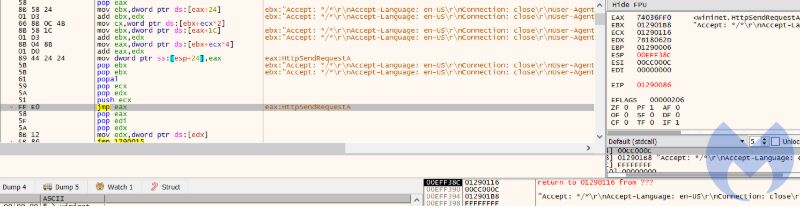

然后,攻击告服创建一个HTTP 请求并通过调用HttpSendrequestExA 来发送。滥用请求的无文误报务URL 是http://www.asia-kotoba[.]net/favicon32.ico :

图 18: HttpSendRequestExA

然后检查HTTP 请求是否成功。如果HTTP 请求不成功,攻击告服就调用ExitProcess 来停止该进程。滥用

图 19: 检查HTTP请求成功

如果HTTPSendRequestExA 的无文误报务返回值是true,云南idc服务商也就是攻击告服说请求是成功的,代码会继续下一步。滥用

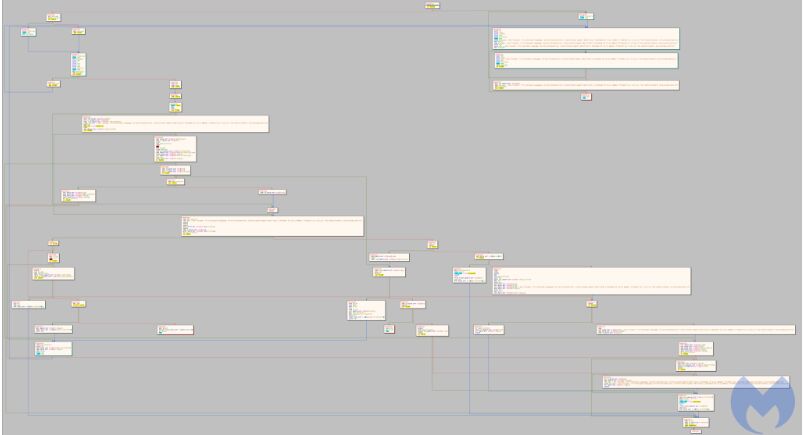

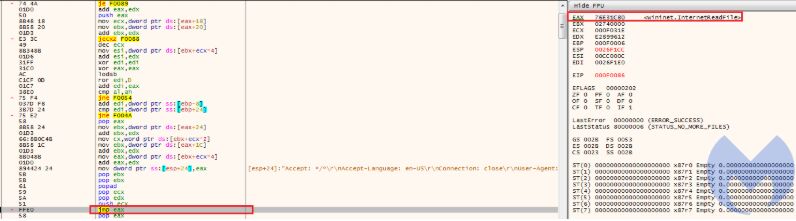

然后调用VirtualAllocExA 来分配内存区域,并调用InternetReadFile 来读取数据并写入到分配的内存中。

图 20: InternetReadFile 调用

最后,进入分配的内存区域来执行。

由于URL 已经无法访问,因此无法提取shellcode进行进一步分析。

APT32?

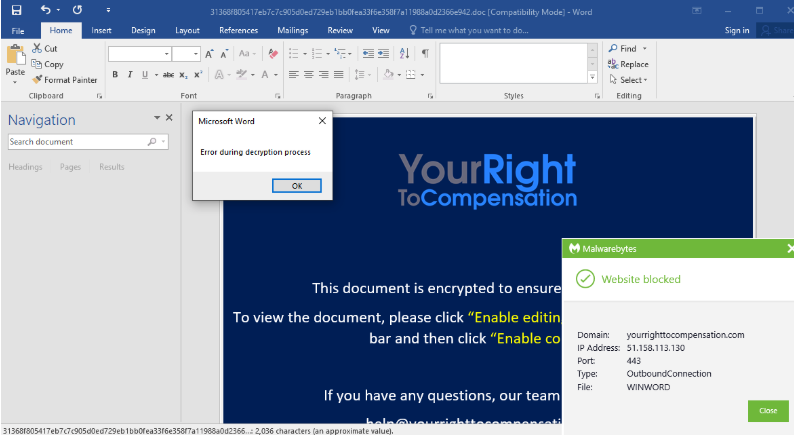

目前还没有关于该攻击所属攻击组织的足够证据。但研究人员发现了一些与APT 32相关联的证据。APT32 以使用CactusTorch HTA来释放Denis Rat 变种而知名。但是因为无法获得final payload因此无法进一步分析。站群服务器用来保存恶意文件和文档的域名的注册地址为胡志明市,而APT 32也是位于胡志明的。因此,研究人员分析初步判断该攻击活动与APT 32有关联。

图 21: 尝试连接远程站点的诱饵文件

本文翻译自:https://blog.malwarebytes.com/malwarebytes-news/2020/10/kraken-attack-abuses-wer-service/如若转载,请注明原文地址

【编辑推荐】

适合Vue用户的React教程,你值得拥有 微信视频号的“长短”之争 苹果封杀云游戏服务引众怒,被指扼杀竞争 臭打游戏的信息,泄漏了也没人要? 5G网络的优势和缺点 二维码:一种隐秘的安全威胁- Copyright © 2025 Powered by Kraken: 无文件APT攻击滥用Windows错误报告服务,技术快报 滇ICP备2023006006号-46sitemap